据腾讯云 DNSPOD 公众号发布的消息,近期 DNSPOD 发现大量家用路由器的 DNS 解析配置被篡改,从而影响网站或 App 的正常访问。

这种情况最早从 2024 年 5 月开始出现,到 8 月 5 日集中爆发并达到峰值,截止至 8 月 7 日经过测试确认,导致本次故障大规模爆发的域名在异常 DNS 服务器上已经恢复,但受 TTL 及客户端缓存影响,客户端的恢复时间有一定的滞后性。

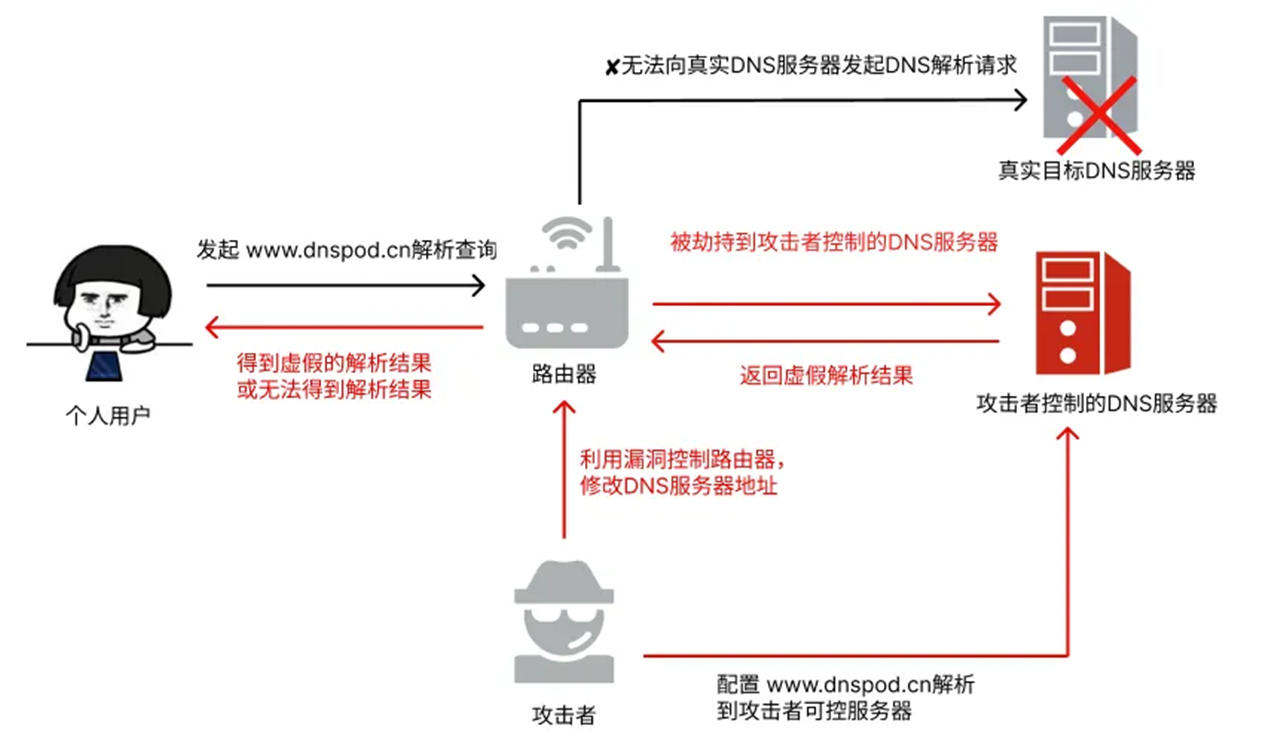

路由器被黑客控制并修改为恶意 DNS 服务器:

针对路由器的劫持活动屡见不鲜,这种攻击通常是在互联网上扫描暴露的路由器,然后通过默认密码、路由器固件漏洞或常用密码进行爆破取得路由器的管理权限。

获得管理权限后黑客就可以将路由器的默认 DNS 服务器修改为恶意服务器,恶意服务器在用户访问时会返回钓鱼网站、虚假网站或跳转到非法网站等。

DNSPOD 发现的恶意 DNS 地址包括:

- 122.9.187.1258.140.21.95101.37.71.8047.102.126.197118.31.55.11047.109.22.1147.113.115.23647.109.47.15147.108.228.5039.106.3.11647.103.220.247139.196.219.223121.43.166.60106.15.3.137

用户可以登录路由器管理页面找到 DNS 服务器的配置,检查 DNS 服务器是否有上面的 IP 地址,如果有则说明路由器已经遭到入侵,建议直接重置然后重新更换账号密码确保安全性。

如果路由器 DNS 地址不在上面的 IP 列表中,则可以通过如下方法进行检查:

1. 域名解析记录 TTL 被修改为 86400 秒,即域名解析记录会被缓存 1 天

可以在 Mac 或 Linux 系统中打开命令提示符输入 dig @122.9.187.125 dnspod.cn

其中 @122.9.187.125 为示例 DNS 服务器 IP,请检查你的路由器查看 DNS IP 地址,将其替换到上面的命令中,如果执行命令后返回的信息包含 86400 则可能代表被黑。

2. 存在间歇性大量域名无法正常解析的情况,返回 NXDOMAIN + 错误的 SOA 记录,而不是正常访问 A 记录或 CNAME 记录

执行命令 dig @路由器 DNS IP 地址 test.ip.dnspod.net

若返回记录里包含 SOA 记录可能也意味着路由器遭到入侵,即路由器上的 DNS IP 地址属于恶意地址,并非常用公共 DNS 服务器。

3.DNS 版本显示为 unbound 1.16.2

通过命令 dig @路由器 DNS IP version.bind chaos txt

若返回的信息里包含以下字符串则也意味着遭到入侵:

- unbound 1.16.2sh-dsh-01hz-ds-z11-10