火绒安全发布报告,揭露以鲁大师为首的多家软件厂商存在流量劫持行为。这些企业通过云控配置,大规模推广页游、静默安装第三方软件、篡改购物链接,甚至植入推广搜索框。其推广方式复杂隐蔽,运用数据加密、代码混淆等技术对抗安全分析,并在未充分告知用户的情况下,利用用户流量变现,同时规避舆论监督。报告详细分析了这些厂商如何构建流量变现产业链,损害用户体验。

🚀 **流量劫持产业链揭秘**:火绒安全报告指出,以成都奇鲁科技(鲁大师)为首的多家软件厂商,通过云控配置构建了一个大规模的流量变现产业链。它们远程开启推广模块,动态控制软件的推广行为,以实现流量变现,尤其在双11等促销节点,弹窗频率显著增加。

💻 **多样的推广与变现手段**:这些软件厂商的推广方式多样且隐蔽,包括但不限于:浏览器弹窗推广“传奇”类页游、静默安装第三方软件、篡改京东网页链接并植入京粉推广参数以获取佣金、弹出带渠道标识的百度搜索框,以及植入伪装成正常应用的浏览器扩展程序。

🛡️ **对抗安全分析与规避监督**:为了阻碍安全分析和行为复现,这些厂商运用了数据加密、代码混淆、动态加载、多层跳转等多种技术手段,蓄意隐匿其损害用户体验的行为。同时,它们在未充分告知用户或故意模糊告知的情况下进行流量变现,并采取各种手段规避网络舆论监督和公众审查。

⚠️ **用户体验受损与信息不透明**:报告强调,这些厂商在未充分向用户告知相关情况的前提下,利用用户流量进行变现操作,严重损害了用户的正常使用体验。这种行为缺乏透明度,用户往往在不知情的情况下成为流量变现的牺牲品。

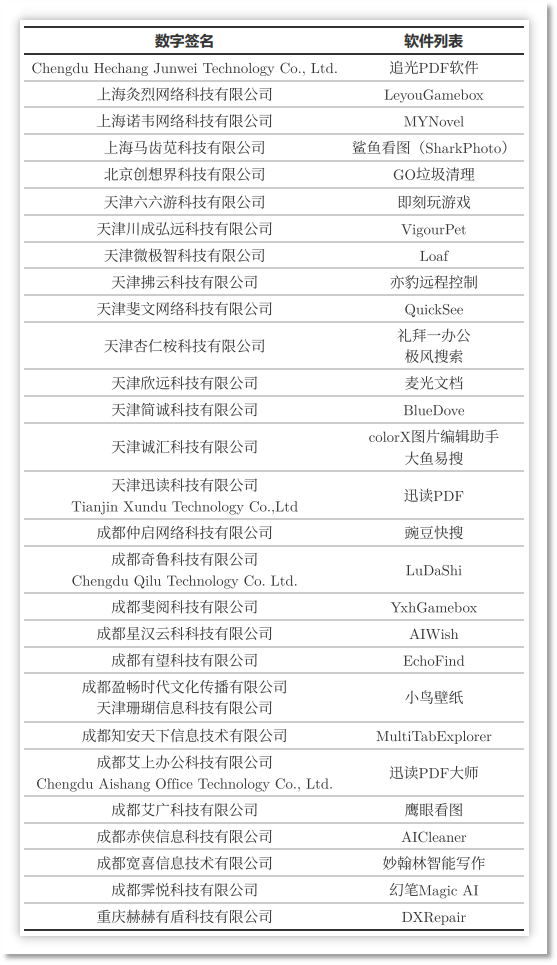

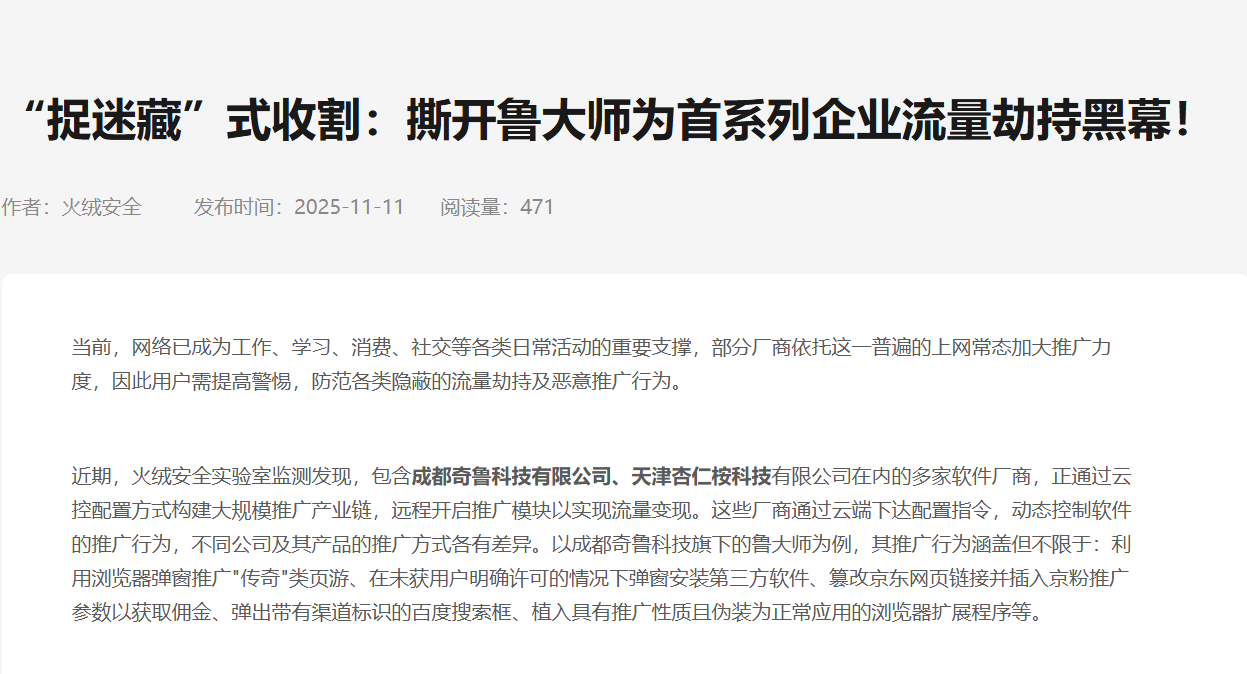

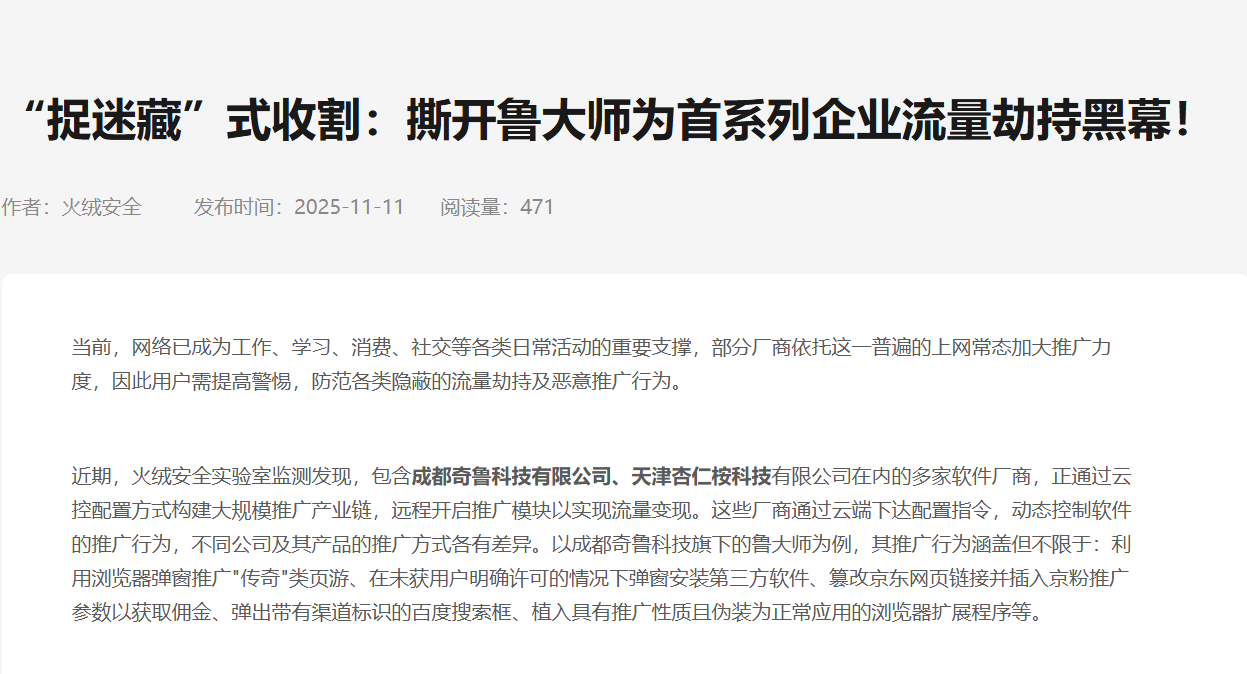

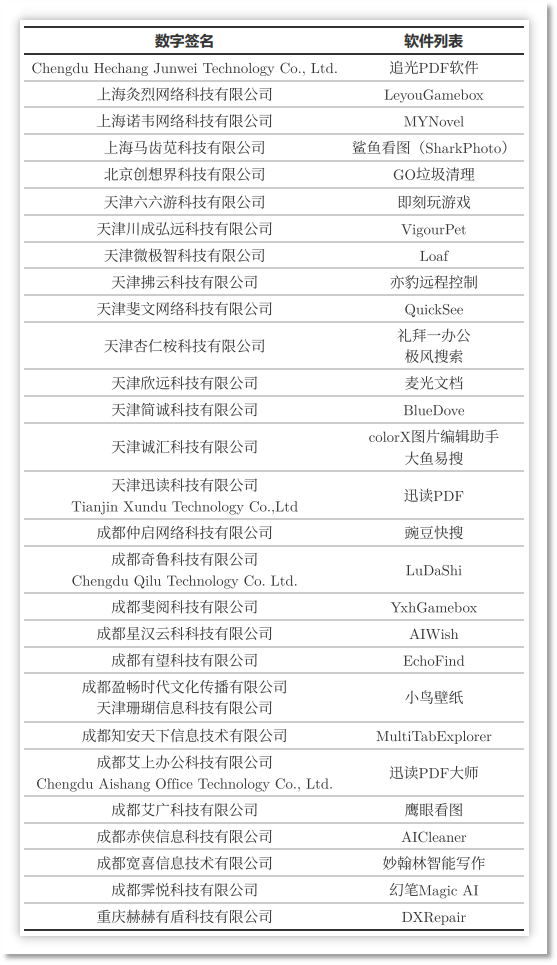

在临近双11大促等时机,大家可能会发现各种弹窗频率明显增加,至于背后,火绒安全今天发布了关于以鲁大师为首系列企业流量劫持黑幕的安全报告。火绒表示,包含成都奇鲁科技有限公司、天津杏仁桉科技有限公司在内的多家软件厂商,正通过云控配置方式构建大规模推广产业链,远程开启推广模块以实现流量变现。

这些厂商通过云端下达配置指令,动态控制软件的推广行为,不同公司及其产品的推广方式各有差异,以成都奇鲁科技旗下的鲁大师为例,其推广行为涵盖但不限于:

浏览器弹窗推广“传奇”类页游

静默安装第三方软件

篡改京东网页链接并插入京粉推广参数以获取佣金

弹出带渠道标识的百度搜索框

植入伪装成正常应用的浏览器扩展程序

其实正常来说,流量推广也是互联网公司常用的盈利模式,但这些厂商却运用了数据加密、代码混淆、动态加载、多层跳转等多种技术对抗手段,以阻碍安全分析与行为复现,蓄意隐匿其损害用户体验的行为。

最主要是它们在未充分向用户告知或故意模糊告知相关情况的前提下,利用用户流量进行变现操作,同时采用各种手段规避网络舆论监督,逃避公众审查。

具体的分析过程比较复杂,在此就不一一赘述,感兴趣的可点此查看详细细节。

查看评论