微软近日宣布对其Edge浏览器中的Internet Explorer模式进行重大调整,此前有报告指出,攻击者正在利用该功能发起针对Windows设备的攻击行动。根据微软透露,8月收到了“可靠报告”,显示有威胁行为者利用IE模式的兼容性组件规避安全保护措施,对系统进行渗透。

微软浏览器漏洞研究团队发布技术报告指出,攻击者结合了基础社交工程手法和Internet Explorer旧版JavaScript引擎(Chakra)中的零日漏洞。通过未修补的漏洞,攻击者能够伪装恶意网页为正常网站,引诱受害者访问,并利用浮窗(flyout)提示让用户以IE模式重新加载页面。一旦切换到IE模式,浏览器会运行环境更为宽松、兼容旧技术的代码,攻击者可以借此发动任意代码执行攻击。

此次攻击不仅局限于浏览器层面。微软称,黑客还能利用第二个漏洞提升权限,进一步控制受害设备,实施如安装恶意程序、网络横向移动、窃取敏感数据等后续操作。安全专家认为,该事件意义重大,因为攻击者通过IE模式规避了现代Chromium内核浏览器的多重安全隔离和防护机制。

微软并未披露涉事攻击者身份和事件影响范围,但确认有活跃攻击已在实际环境中出现。作为防护措施,微软移除了Edge中快速进入IE模式的多项功能,包括工具栏按钮、右键菜单选项和主菜单入口,以防止用户被诱导或误用该旧版浏览框架。

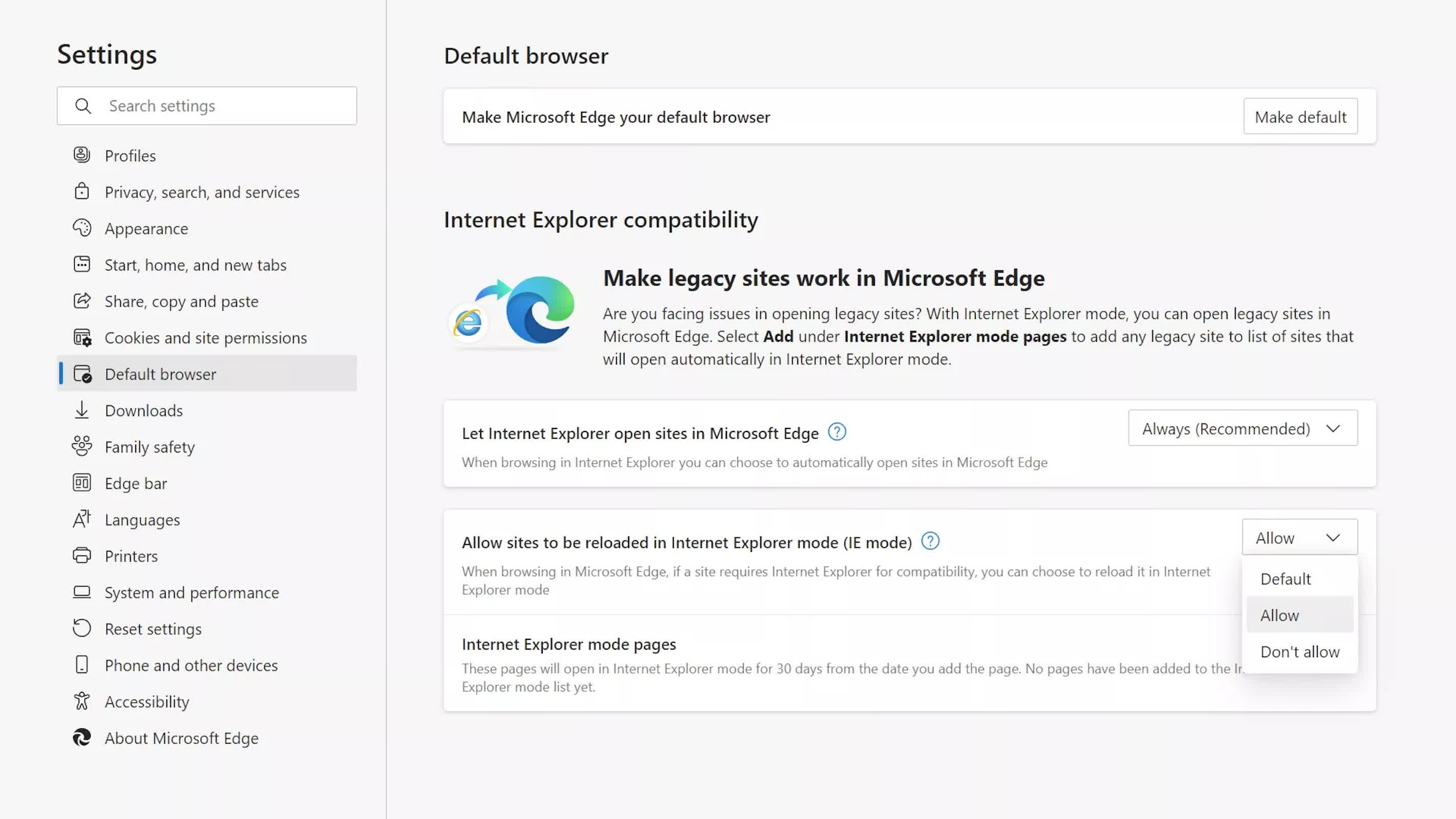

对于仍需使用IE模式访问旧网站的用户,现在必须手动在Edge设置中激活。这一过程包括:进入“设置>默认浏览器”,将“允许网站在Internet Explorer模式下重新加载”切换为“允许”,并将每个需要兼容的网站添加至兼容列表后再手动切换页面。

微软表示,此举旨在提升用户安全意识,降低因过时代码路径带来的风险。官方强调,要求用户为具体页面显式开启IE模式,将极大增加攻击者利用难度,提高安全防护水平。

“这种做法确保以旧技术加载网页的决定变得更加谨慎和有意识,”微软称。“添加网站到兼容列表所需的额外步骤,对攻击者而言将是重要障碍。”