两支独立的大学研究团队近日分别披露了针对英特尔与AMD广泛部署的“受信任执行环境”芯片技术的新型物理攻击途径。相关成果发表于同行评议论文,利用了二者在处理器与主存之间数据加密基本设计上的漏洞,实现了推翻厂商宣称的安全保障。

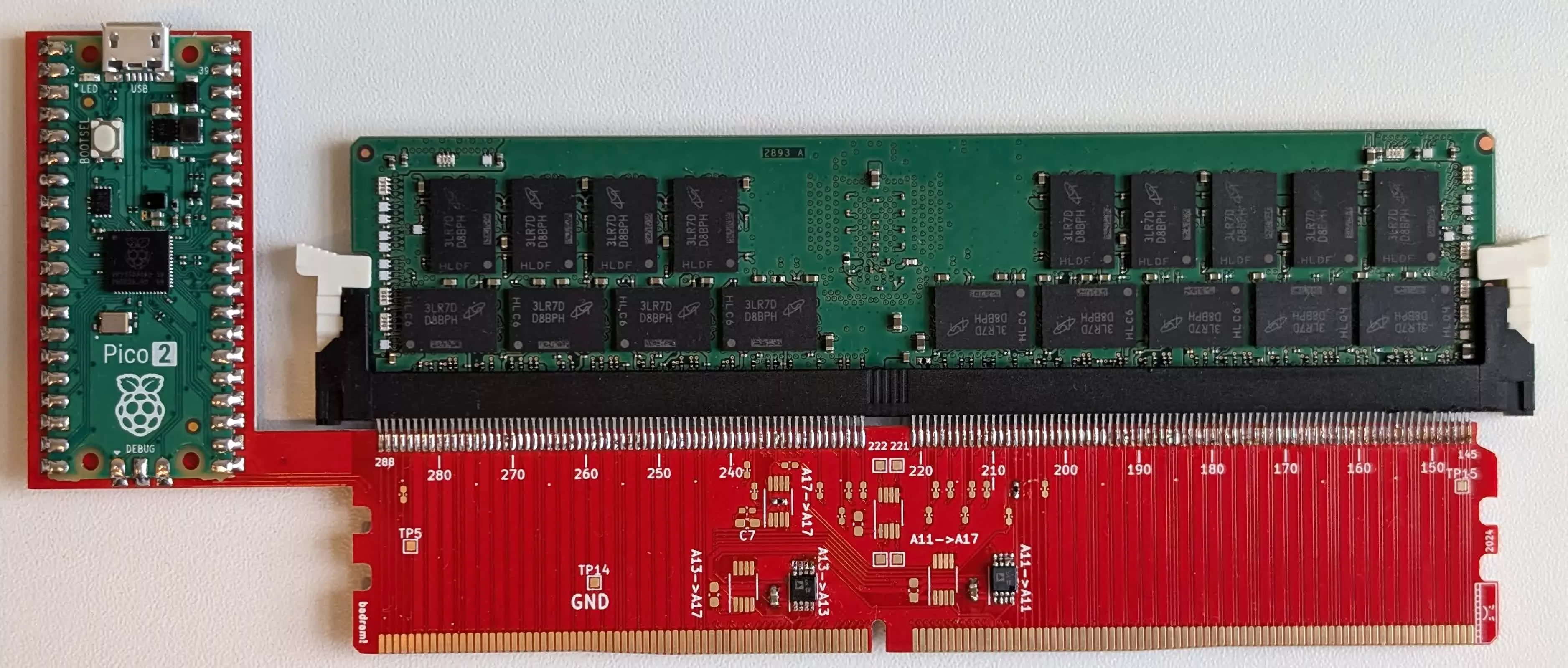

撞击式隔离器包含两个模拟开关,由微控制器进行控制。

长期以来,英特尔SGX(Software Guard Extensions)与AMD SEV-SNP(Secure Encrypted Virtualization with Secure Nested Paging)被定义为可信执行环境(TEE),用以隔离并防护云计算等应用场景中的敏感数据,支撑加密通讯和区块链等新技术。然而,多年来学界多次指出这些方案的安全承诺存在短板,而最新研究进一步加剧了担忧。

比利时鲁汶大学Jesse De Meulemeester团队提出“Battering RAM”攻击,美国密歇根大学Daniel Genkin团队则探讨了另一种“Wiretap”攻击。二者均利用英特尔与AMD选择采用的确定性加密方案,揭示了基础性缺陷。

确定性加密指相同明文每次加密后生成的密文也完全一致。这种设计便于处理大规模内存数据,却遗失了防重放与相关性分析攻击的能力。研究人员指出,为了性能和可扩展性,厂商牺牲了部分安全性,从而为低成本的物理攻击打开了大门。

研究人员通过将价格低廉的硬件“中间人”插入CPU与内存之间,验证了攻击可行性。Battering RAM攻击中,只需约50美元的模拟开关和微控制器,即可通过地址映射伪造,捕捉并重放被加密的数据。英特尔SGX使用统一密钥,攻击者可以注入任意数据、提取密钥等重要信息,危及远程证明等核心安全机制。

而在采用每虚拟机独立密钥的AMD SEV-SNP中,攻击者则可重放过时的证明报告,使被攻击虚拟机冒充为合法,从而破坏数据完整性和系统可信性。

窃听介入

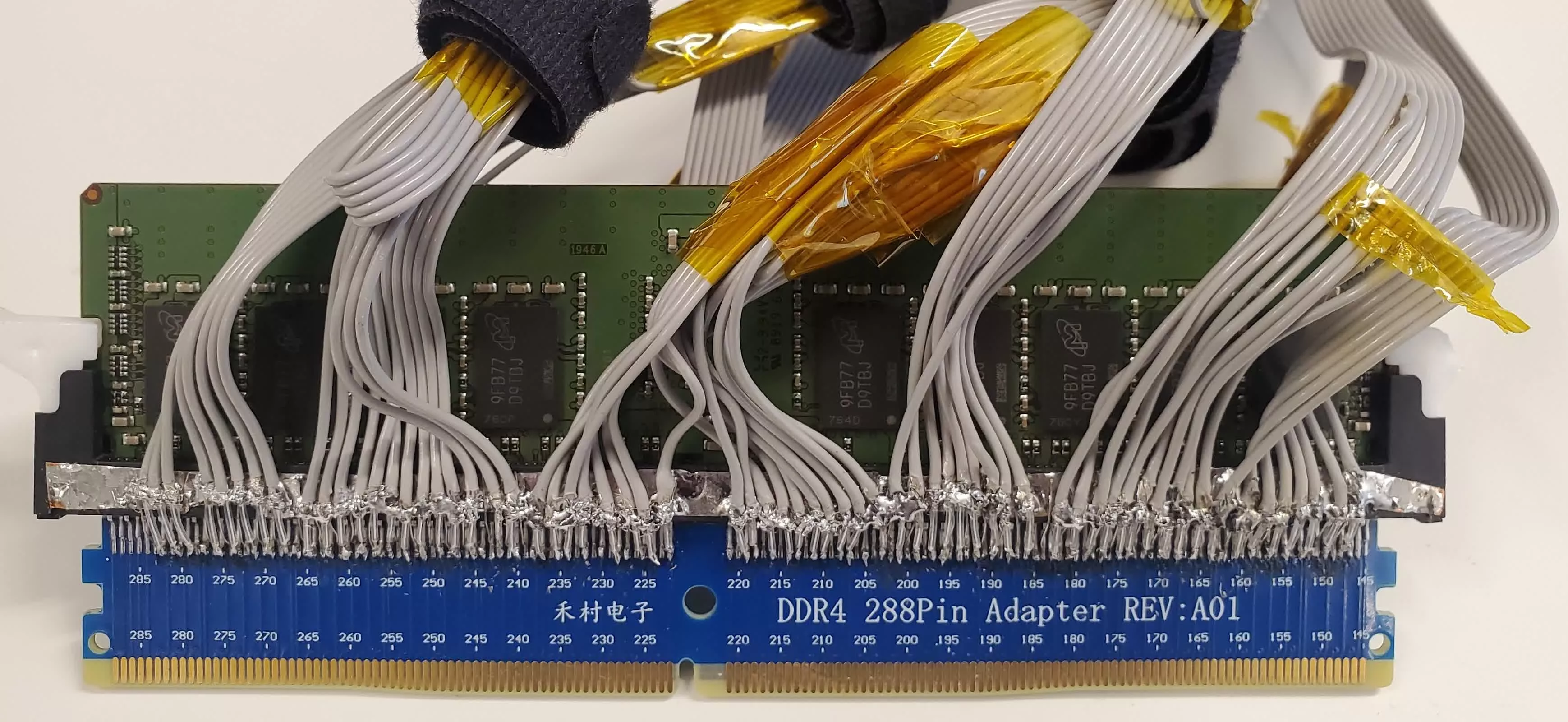

Wiretap攻击则利用成本更高(约500至1000美元)的中间硬件,构建加密数据字典,从被动监听数据流中还原敏感密钥,实现对SGX中的数据长期非侵入式监控和窃取。

面对漏洞,英特尔和AMD均发布了安全公告,但未给出实质性技术修复建议。两家公司强调其TEE技术本不应被视为抗物理攻击的盾牌,虽然实际云服务商往往将其作为安全核心卖点。专家指出,攻击需具备物理访问和DDR4内存环境限制,但强调厂商应从根本放弃确定性加密,并引入数据完整性与新鲜度保护,尽管这将涉及硬件架构的重大变动。

值得注意的是,这些攻击不影响DDR5内存及采用新方案的英特尔Trust Domain Extensions,但对于目前普遍部署的SGX与SEV-SNP环境,研究结果显示只要有动机和访问条件,现有安全防线即可被悄无声息地攻破。

学者总结道:“两篇论文只是同一问题的不同侧面。支撑大规模保密计算的某些核心设计,同时也种下了难以消除的安全隐患。”