发布时间 : 2025-09-12 17:33:48

一种名为ZynorRAT的新型复杂远程访问木马(RAT)已成为跨平台威胁,通过创新的Telegram命令与控制(C2)基础设施,针对Windows和Linux系统发起攻击。

该恶意软件于2025年7月首次被发现,采用Go语言编译,代表了远程访问能力的显著进化——融合传统RAT功能与现代通信渠道,以逃避检测并持久控制受感染系统。

ZynorRAT的攻击方法展现出极强的灵活性,将Telegram机器人作为受感染设备与威胁行为者之间的主要通信载体。攻击者可通过加密消息渠道下发命令、窃取数据、监控目标系统,其流量与合法通信高度融合,难以区分。利用主流消息平台实施恶意活动,反映了网络威胁的演变趋势——传统网络监控可能无法识别此类可疑通信。

ZynorRAT的跨平台设计使威胁行为者能够攻陷多样化计算环境,从企业Linux服务器到Windows工作站,在异构网络中构建统一攻击面。

Sysdig研究人员在常规威胁狩猎中发现了该恶意软件,并指出其独特的实现模式和跨平台兼容性,使其有别于现有RAT家族。

恶意软件的发现时间线显示其开发工作持续进行,上传至VirusTotal的多个样本检测率不断下降,表明开发者在积极改进逃避技术。

从监控的Telegram频道收集的情报显示,该恶意软件可能由讲土耳其语的行为者开发,证据指向一名代号为“halil”的开发者,其可能正准备将该工具在地下市场商用分发。

高级持久化与命令执行机制

ZynorRAT针对不同目标平台实施复杂的持久化技术,体现开发者对不同操作系统管理实践的深入了解。

在Linux系统上,恶意软件通过在~/.config/systemd/user/system-audio-manager[.]service放置精心构造的服务定义文件,利用systemd用户服务实现持久化。这种方法借助用户特定的服务管理功能,往往能避开传统安全监控工具的检测。

[Unit]Description=System Audio Core ServiceAfter=network.target[Service]ExecStart=/home/user/.local/bin/audioRestart=alwaysRestartSec=10[Install]WantedBy=default.target该持久化机制会在恶意软件进程终止后每10秒自动重启,确保对受感染系统的持续控制。

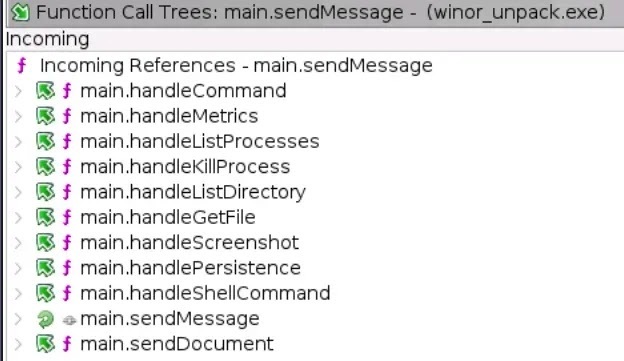

命令执行能力不仅限于简单的shell访问,还包括通过/fs_list命令枚举文件系统、通过/proc_list和/proc_kill函数管理进程,以及通过/metrics命令收集全面系统信息——包括主机名、用户信息和通过查询api.ipify.org 获取的外部IP地址。

这些功能将受感染设备转变为全面的情报收集平台,为攻击者提供横向移动和数据窃取所需的详细环境感知能力。

商务合作,文章发布请联系 anquanke@360.cn

安全客

安全客